Utilisez-vous souvent l’ouverture des liens directement à partir des notifications de votre smartphone Android? Vous feriez attention à faire attention, car un « bug » du système d’exploitation (en partie également présent sur iOS) pourrait laisser de la place à des tentatives de phishing ingénieuses et des escroqueries. Voyons ce que c’est.

Les liens ouverts par les notifications peuvent ne pas être ce qu’ils semblent

Comme vous le savez probablement, sur Android, il existe une fonction utile qui affiche automatiquement un bouton pour ouvrir les liens contenus dans les messages: de cette manière, il est possible d’ouvrir les liens directement à partir des notifications, sans nécessairement passer de l’application (WhatsApp, Messages, etc.). Cependant, cette méthode cache un problème potentiel, signalé par un chercheur de cybersécurité.

Les notifications Android ne sont pas en mesure de gérer correctement certains caractères Unicode, ce qui peut provoquer des incohérences entre ce qui est affiché et ce qui est réellement utilisé par les suggestions automatiques. Grâce à cette « astuce », les attaquants pourraient ouvrir des liens autres que ceux affichés, en profitant de la chose pour les tentatives de phishing ou même pour déclencher un lien profond.

Dans l’exemple présenté par le chercheur, nous pouvons voir une notification qui semble suggérer l’ouverture d’un lien d’Amazon (www.amazon.com), mais qui cache en fait une belle déchirure. En touchant « Open Link », vous êtes en fait amené sur le site « Zon.com« (Un site vide, pour le moment). Comment est-il possible? Comme mentionné, le problème réside dans la façon dont Android gère certains caractères Unicode dans les notifications: ces caractères ne sont pas filtrés ou élaborés de manière cohérente, provoquant une divergence entre ce qui est affiché et ce que le moteur des suggestions analyse.

Resumant l’exemple, le texte réel du message était « Ama () zon.com« , Où « ()« Représente un caractère Unicode invisible (U + 200B). Le système Android ne reconnaît que »Zon.com« Aussi valide, tandis que l’utilisateur montre Amazon.com: La conséquence est l’ouverture d’un lien autre que ce qui est attendu.

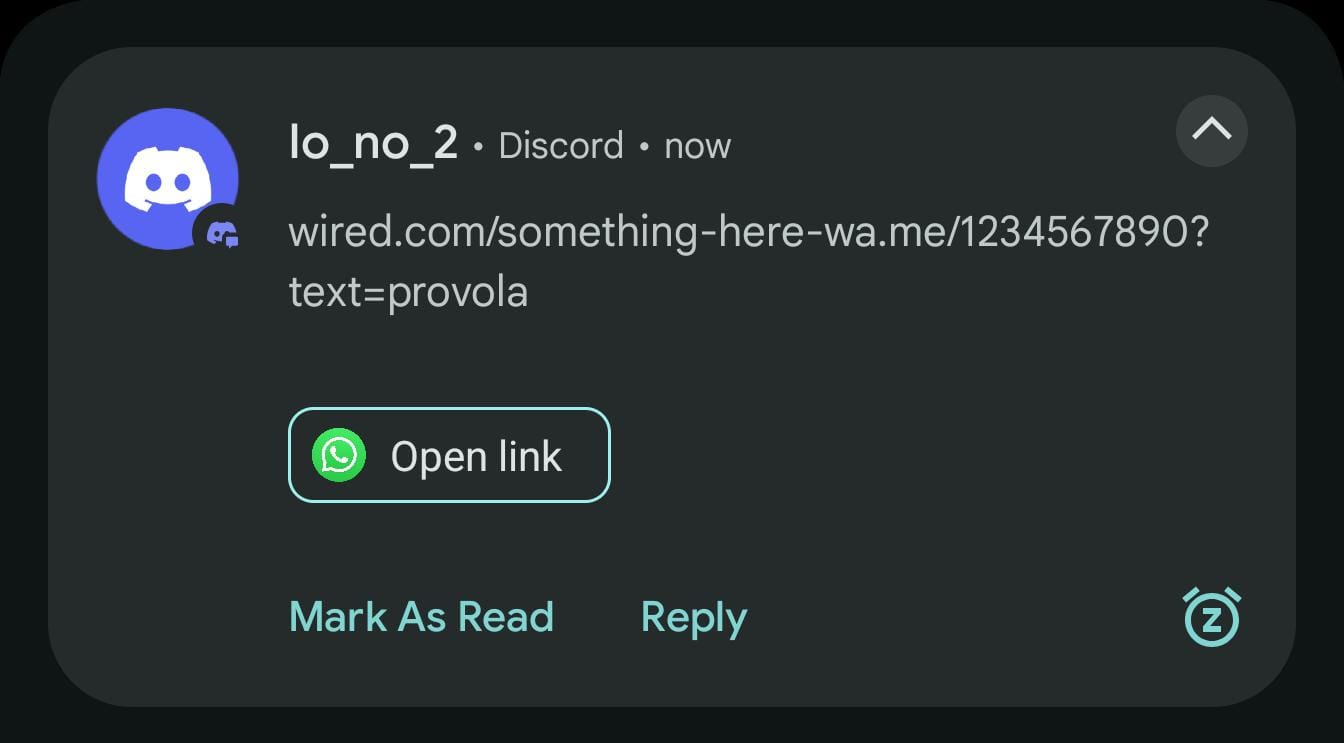

Le même comportement peut inciter les utilisateurs à activer des liens vers l’application ou le lien profond avec la tromperie. Voici un exemple clarifiant:

Le texte réel est « Câblé. () Com / quelque chose-here- () w.me/1234567890?text=provola« , Et le système considère à la place »W.me/1234567890?text=prove« , Par conséquent commencer WhatsApp avec un message pré-rempli. nécessitent une confirmation de l’utilisateur avec le lien profond (y compris WhatsApp, Telegram, Instagram, Discord et Slack).

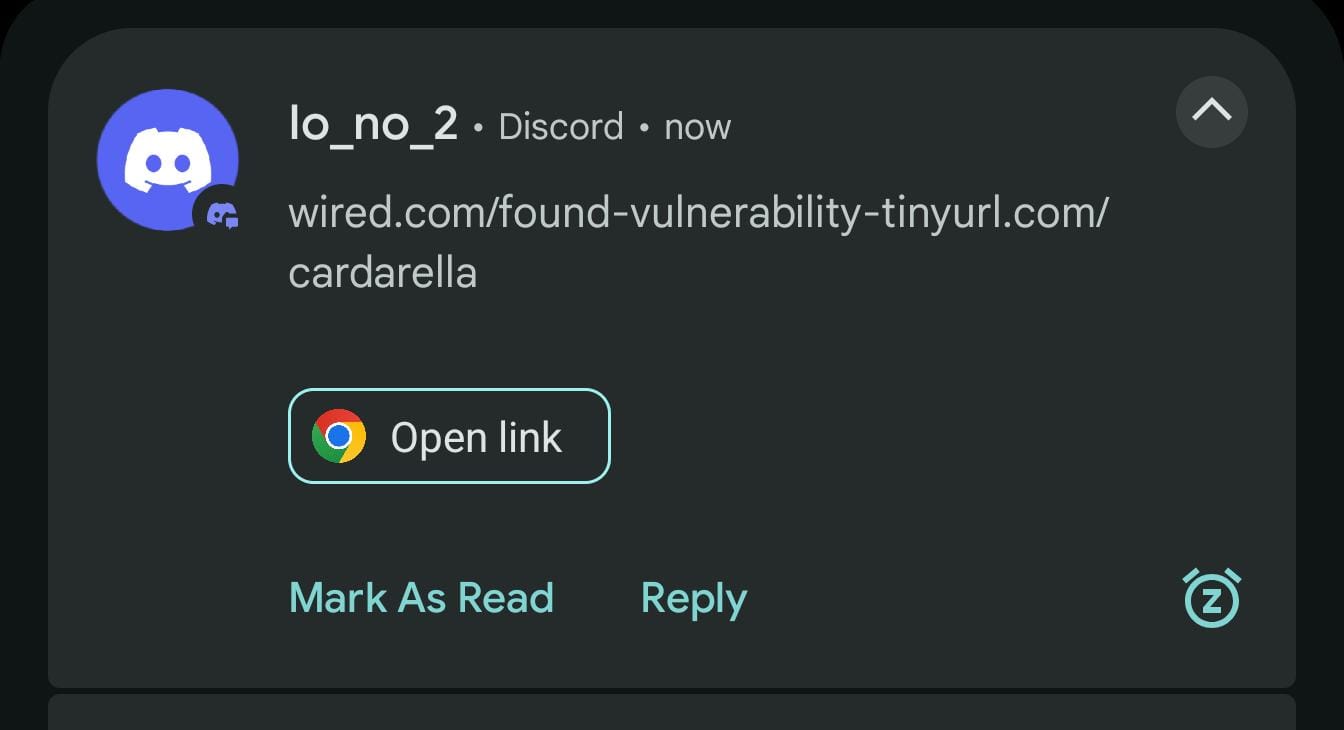

Dans ce cas, il est plus facile de remarquer que quelque chose ne va pas, car l’icône WhatsApp est affichée et non celle du navigateur. Pour rendre l’attaque moins détectable, les attaquants pouvaient cependant compter sur des URL abrégés (comme Tinyurl), qui redirigent en cachant l’adresse réelle. Voici un exemple dans ce sens: le texte de la notification est « Câblé. () Com / fond-vulnerabilité- () tinyurl.com/cardarella« , Avec cette dernière partie qui fait référence à »WhatsApp: // Call-Phone-Number? Téléphone = 1234567890« , Cela commence un appel WhatsApp.

Et Google?

Les tests ont été maintenus avec différents modèles (Google Pixel 9 Pro XL avec Android 16, Google Pixel 9 Pro avec Android 15, Samsung Galaxy S25 avec Android 15 et Samsung Galaxy S21 Ultra avec Android 14), et tout le monde a souligné le problème. Le chercheur l’a rapidement signalé à Google le 11 mars 2025: The House of Mountain View l’a catalogué comme une gravité modérée et n’a pas encore résolu la question.

Nous espérons que Big G décidera de nous mettre la main dès que possible, car le potentiel d’attaques de phishing dangereuses (et pas seulement) est tous là. Nous vous conseillons pour l’instant de prêter plus d’attention aux liens suggérés par Android: ne prenez pas pour acquis légitime, surtout s’ils proviennent de contacts suspects.

Nous terminons avec une note concernant iOS et iPados, juste à titre de comparaison. Quelque chose de similaire se déroule sur Apple OS, mais avec un détail très pertinent: le système divise l’URL dans le caractère Unicode invisible, mais la partie correspondante du lien est formatée avec une couleur différente et une soulignement, ce qui permet à l’utilisateur d’identifier plus facilement le comportement anormal.

Pour plus de détails sur la question, vous pouvez consulter ce lien (silencieux, vous pouvez faire confiance).

https://www.youtube.com/watch?v=qos3qdbaivy