Microsoft a confirmé et corrigé une vulnérabilité majeure d’exécution de code à distance dans le Bloc-notes sous Windows 11. La faille, identifiée comme CVE-2026-20841 et classée « Importante » avec un score CVSS de 8,8, pourrait permettre à un attaquant distant d’exécuter du code sur un PC si l’utilisateur ouvre un fichier Markdown spécialement conçu et clique sur un lien malveillant en lui.

Selon le Microsoft Security Response Center (MSRC), le problème est dû à « une neutralisation inadéquate des éléments spéciaux utilisés dans une commande », une catégorie connue sous le nom d’injection de commande. Cela signifie que Notepad peut lancer des protocoles non vérifiés à partir de liens dans des fichiers Markdown, conduisant au chargement et à l’exécution de contenu à distance.

Concrètement, les attaquants pourraient envoyer un e-mail de phishing avec un fichier .md en pièce jointe. Si la victime l’ouvre dans le Bloc-notes et clique sur le lien, un code malveillant pourrait être exécuté avec les mêmes autorisations que le compte de l’utilisateur. Si l’utilisateur dispose de privilèges d’administrateur, l’impact pourrait être dévastateur, permettant le vol de données, la modification des fichiers système et affectant la stabilité du système.

Quand compliquer les logiciels de base coûte cher

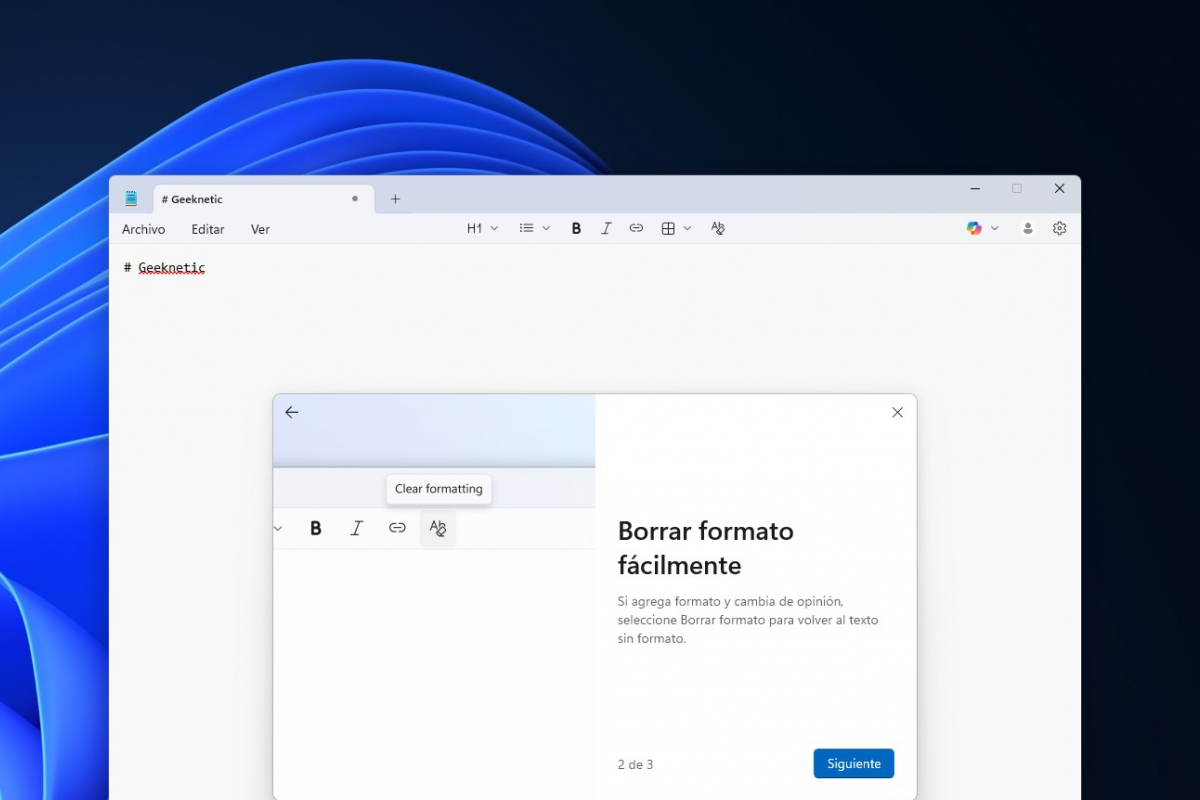

Pendant des années, Notepad a été exempt de problèmes de sécurité pour une raison simple : son extrême simplicité. Wow, c’était un programme qui éditait uniquement du texte brut sans formatage ni possibilité de traiter les liens. Cependant, avec Windows 11, Microsoft a concentré ses efforts pour fournir au Bloc-notes davantage de formats, notamment la prise en charge du langage Markdown, les liens cliquables, la sauvegarde automatique, les onglets et l’intégration avec Copilot.

La prise en charge de Markdown a donné au Bloc-notes la possibilité de interpréter les liens dans les fichiers et les rendre interactifs. Lorsqu’une application intégrée à des milliards d’appareils commence à gérer des protocoles et du contenu externes d’une manière que la version classique ne pourrait jamais gérer, le risque augmente naturellement. Toute faiblesse dans la façon dont les caractères spéciaux ou les commandes sont traités peut être exploitée par des attaquants.

La vulnérabilité présente un vecteur d’attaque réseau, ce qui signifie qu’elle peut être transmise à distance via e-mail ou liens de téléchargement, sans nécessiter d’accès physique. La complexité de l’attaque est faible et ne nécessite pas de privilèges préalables, bien qu’elle nécessite une interaction de l’utilisateur. Microsoft a évalué l’impact comme étant élevé en termes de confidentialité, d’intégrité et de disponibilité.

Heureusement, Microsoft n’a pas observé d’exploitation active de cette vulnérabilité et n’a pas été divulgué publiquement avant la correction. Le correctif de sécurité est désormais disponible dans le cadre de la mise à jour Patch Tuesday de février 2026 pour Windows 11 et les applications intégrées via le Microsoft Store.