Ces derniers jours, le paysage de la sécurité mobile sur Android est revenu sur le devant de la scène grâce à la découverte de trois nouvelles menaces particulièrement insidieuses, deux malwares totalement nouveaux et un mis à jour, qui, comme cela arrive souvent dans ces cas, exploitent de manière agressive les services d’accessibilité, l’une des fonctionnalités les plus délicates du système d’exploitation de Google ; il s’agit de FvncBot, SeedSnatcher et de la nouvelle variante de ClayRat.

Une situation qui, comme toujours, nécessite de l’attention mais pas de l’alarmisme, adopter les bonnes habitudes peut vraiment faire la différence, notamment parce que de nombreuses infections démarrent à partir d’un simple clic sur un mauvais lien ou sur une application qui semble légitime.

FvncBot est un nouveau cheval de Troie bancaire

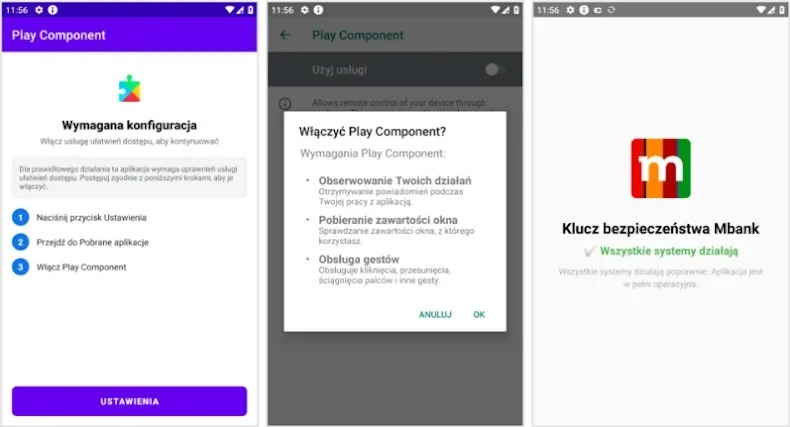

Le premier des trois malwares, FvncBot, se présente comme une application de sécurité développée par mBank et, pour clarifier immédiatement le contexte, il ne dérive pas du code d’autres chevaux de Troie connus sous le nom d’ERMAC, mais a été entièrement écrit à partir de zéro.

Les principales cibles des logiciels malveillants sont les utilisateurs de services bancaires mobiles en Pologne et le vol d’identifiants et de données sensibles par le biais d’activités frauduleuses. Pour ce faire, le malware utilise un ensemble de techniques désormais malheureusement connues des experts :

- keylogging en abusant des services d’accessibilité

- attaques par injection Web

- diffusion en continu sur écran

- Hidden Virtual Network Computing (HVNC), qui vous permet de contrôler l’appareil comme si vous le teniez physiquement entre vos mains

Selon les analystes, le malware FvncBot est distribué via un chargeur protégé par un service de cryptage appelé apk0day, fourni par Golden Crypt ; une fois l’application compte-gouttes installée, les utilisateurs reçoivent un faux message les invitant à télécharger un composant Google Play pour améliorer la sécurité et la stabilité ; en réalité, bien sûr, il s’agit du malware lui-même.

Une fois les autorisations d’accessibilité obtenues, FvncBot se connecte à un serveur distant, enregistre l’appareil et reçoit des commandes via Firebase Cloud Messaging.

Parmi ses fonctionnalités figurent le streaming d’écran, la génération de superpositions plein écran, la collecte de données sur les applications installées et même la possibilité d’inspecter l’écran même lorsqu’une application empêche les captures d’écran (grâce au mode texte et à l’utilisation de l’API MediaProjection).

Pour le moment, le malware est configuré pour cibler uniquement les utilisateurs polonais mais, comme c’est souvent le cas dans ces cas-là, rien n’empêche ses développeurs d’étendre bientôt sa cible à d’autres régions.

SeedSnatcher est un malware qui vole les codes crypto et 2FA distribués via Telegram

La deuxième menace identifiée s’appelle SeedSnatcher et est particulièrement dangereuse pour ceux qui opèrent dans le monde des crypto-monnaies ; en fait, le malware est distribué via Telegram sous le nom trompeur de Coin et a un objectif très clair : voler les phrases de départ des portefeuilles cryptographiques.

En outre, SeedSnatecher peut intercepter les SMS (y compris les codes d’authentification à deux facteurs), accéder aux fichiers, aux contacts, aux journaux d’appels, aux données de l’appareil, ainsi qu’afficher des superpositions de phishing au-dessus d’autres applications pour manipuler l’utilisateur.

Les experts estiment que ses opérateurs sont en Chine ou sont sinophones, étant donné que les instructions et les panneaux de commande sont partagés en chinois dans le canal de distribution.

Le malware utilise des techniques avancées telles que le chargement dynamique de classes, les injections WebView cachées et les commandes basées sur le mappage d’entiers pour échapper à la détection.

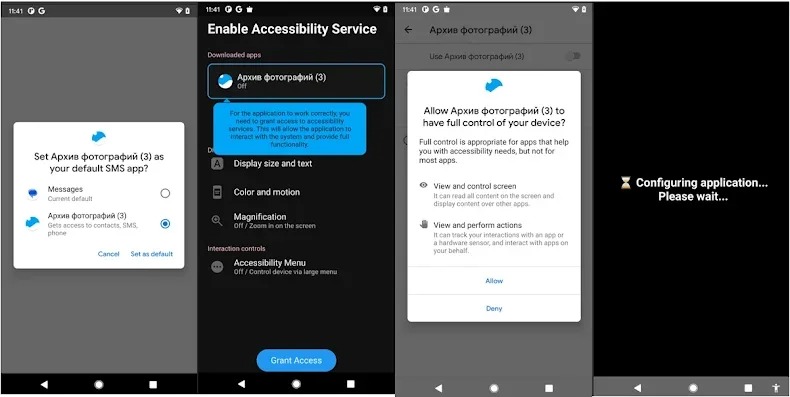

Il commence par exiger très peu d’autorisations (par exemple, lire des SMS), puis élève progressivement les privilèges, donnant accès à des éléments de plus en plus sensibles, notamment les systèmes de fichiers et les superpositions persistantes.

ClayRat se met à jour et devient plus dangereux

Le troisième acteur impliqué est ClayRat, un malware déjà existant mais qui a été récemment mis à jour pour obtenir des capacités beaucoup plus agressives ; la nouvelle version peut en effet abuser des services d’accessibilité, exploiter les autorisations SMS intégrées, enregistrer les frappes au clavier et l’écran, créer des superpositions qui imitent les mises à jour du système et générer de fausses notifications pour voler les interactions des victimes.

En pratique, les logiciels malveillants peuvent déverrouiller automatiquement l’appareil, effectuer des automatisations, enregistrer l’écran et les notifications et maintenir des superpositions persistantes qui empêchent l’utilisateur de comprendre ce qui se passe.

Sa distribution s’effectue via 25 domaines de phishing qui imitent des services bien connus, comme une fausse version de YouTube Pro ; dans certains cas, les droppers qui installent le malware se font passer pour des applications russes de taxi ou de stationnement.

Une différence substantielle par rapport à la version précédente est qu’aujourd’hui, ClayRat est beaucoup plus difficile à supprimer : ses activités sont masquées par des superpositions qui simulent les écrans du système ou les processus de mise à jour, ce qui rend plus difficile pour l’utilisateur de comprendre qu’il a été infecté.

Comment se défendre contre ce type de menace

Comme toujours, la défense la plus efficace vient de quelques règles simples, que de nombreux utilisateurs ignorent jusqu’à ce qu’il soit trop tard :

- Téléchargez des applications uniquement à partir du Google Play Store ou de sources officielles

- n’installez jamais de composants « nécessaires à la sécurité » s’ils sont proposés par des applications externes

- garder le système d’exploitation à jour

- évitez de cliquer sur les liens reçus par SMS ou sur les magasins d’applications tiers

- vérifiez attentivement les autorisations demandées par les applications, notamment celles relatives aux services d’accessibilité

- préférer les méthodes d’authentification à deux facteurs non basées sur SMS

La plupart des logiciels malveillants les plus dangereux de ces dernières années ont réussi uniquement parce que l’utilisateur a approuvé une fenêtre contextuelle trop rapidement ou a accordé des autorisations excessives sans lire la description ; et comme toujours, la même règle s’applique : si une application promet trop et semble trop belle pour être vraie, ce n’est probablement pas le cas.

L’apparition simultanée de FvncBot, SeedSnatcher et de la nouvelle variante de ClayRat souligne une fois de plus combien les services d’accessibilité et la gestion de la surcouche Android restent des domaines critiques, souvent exploités pour contourner les défenses standards du système. Comme toujours, la défense la plus efficace reste entre les mains des utilisateurs : prudence, attention et téléchargements conscients.